10款可以免费使(试)用的容器安全工具及特点分析

发布时间 - 2023-11-02 14:27:24 点击率:1013次随着Docker、Kubernetes技术的成熟,容器也成为了当前最火的开发理念之一。它是云原生概念的重要组成部分,能够以轻量化、低成本的方式支撑云上应用运行,具有可移植性、一致性和高效率等优点。据云原生计算基金会(CNCF)调查数据显示,96%的企业组织已经开始积极使用或评估测试容器技术。

然而,就像网络安全一样,确保容器安全运行页是一项复杂的活动,需要结合专业的人员、流程、技术和产品。不过目前,行业中已有多种类型的Docker安全管理工具可用于解决容器安全方面的问题,主要包括:

- Docker配置检查类工具:主要扫描Docker镜像端口和网络配置,以识别和标记潜在问题;

- Docker访问管理类工具:主要通过分配特定的角色和职责,帮助限制和监控Docker容器对资源的访问;

- 可自定义的Docker策略类工具:允许用户在容器中创建、实施和监控自己的安全策略,扫描各种文件类型,并专注于管理与容器映像关联的元数据;

- Docker应用安全类工具:这类工具主要用于保护Docker容器中的应用程序代码。

借助先进的Docker安全管理工具,企业组织可以自动扫描Docker镜像并查找安全漏洞,发现其中已过时的软件包或已知的安全漏洞;此外,这些工具还可以有效帮助安全人员分析Docker镜像的内容,包括配置参数和关联项等,从而识别可能导致容器应用安全隐患的潜在风险。本文收集整理了目前最流行的10款容器安全防护工具,并对其应用特点进行了分析。而且,企业组织可以免费的方式,使(试)用这些工具来解决和容器应用相关的安全问题。

1. Docker Bench

Docker Bench是一款非常流行的容器安全防护工具,主要用于检查已安装Docker系统的安全性配置。它能够根据常见的安全最佳实践来自动评估Docker主机,并为增强Docker环境的安全性提供建议。

主要功能:

•检查Docker守护进程是否安全配置以及是否启用了容器运行时安全特性。

•识别Docker主机中的潜在漏洞,并提供全面的安全评估。

•生成安全审计的详细报告,并包含完整的测试结果信息。

•帮助企业实现Docker环境遵循行业公认的最佳实践。

•可用性强,非常容易整合到现有的安全工作流中。

•免费使用,适合寻找快速评估Docker安全配置工具的企业组织。

传送门:https://github.com/docker/docker-bench-security

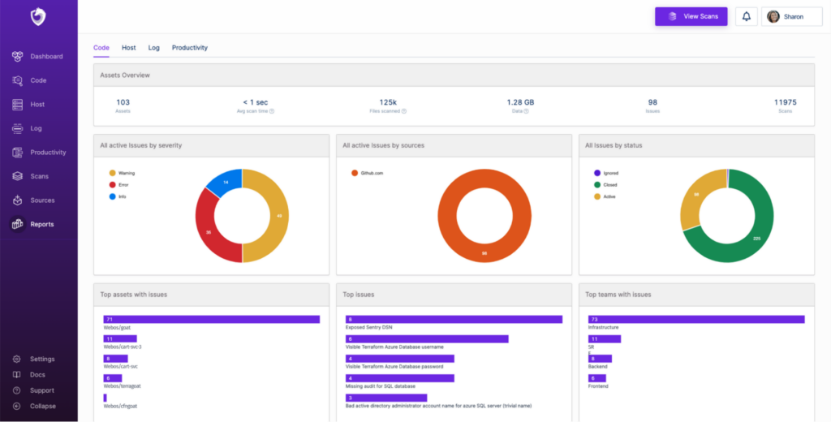

2. Spectral

Spectral是一款功能表现强大的Docker漏洞扫描平台,可以充当源代码及其他开发资源的安全管控工具。它可以帮助容器应用开发者实时监控和检测API密钥、令牌、凭据和安全配置中的问题。

主要功能:

•持续扫描和监控已知和未知的资产,以防数据泄露。

•与流行的CI系统(比如Jenkins和Azure DevOps)无缝集成。

•用户可以创建和使用自定义检测器,以满足特定的安全需求。

•支持500余种不同的堆栈,与编程语言无关。

•面向开发者设计,提供干净的用户界面和命令行方法。

•提供与Azure DevOps的深度集成,支持实时漏洞检测、策略实施等功能。

•注重代码和数据的安全性和隐私性,并且不与GitHub连接。

•可以免费试用,同时支持商业化的定制服务。

传送门:https://spectralops.io/

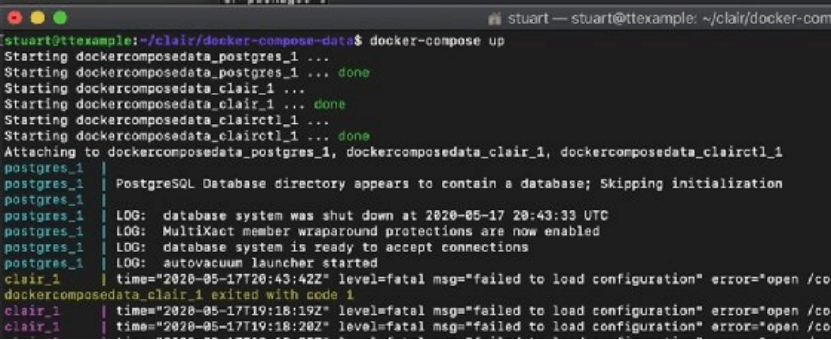

3. Clair

Clair是一款免费的开源版容器漏洞分析工具,可以对Docker容器中的漏洞进行静态分析。容器应用开发者目前广泛使用它来检索容器镜像,并将其与已知漏洞进行匹配。

主要功能:

•允许用户从用户定义的各个数据源更新漏洞数据。

•提供API接口,以便客户查询某个容器镜像的漏洞数据库。

•可以对容器镜像执行逐层分析,检查每一层是否存在已知的安全漏洞。

•可以为每个镜像中存在的特性创建列表,以检索容器镜像。

•能够与Docker生态系统无缝集成。

•提供名为Clair-scanner的命令行工具,能够有效简化扫描过程。

传送门:https://github.com/quay/clair

4. Anchore

Anchore是一款非常流行的商业版容器漏洞扫描工具。它借助一套全面的API和CLI工具,帮助开发环境、CI/CD管道、注册中心和运行时环境的容器扫描过程实现自动化。

主要功能:

•识别过时的软件包版本及依赖项中的漏洞。

•通过托管在Anchore服务器上的Bash脚本提供内联扫描功能。

•提供全面的扫描结果,包括关于镜像的元数据和已识别问题的表格。

•可灵活定制,允许用户定义自己的安全策略。

•帮助用户实现容器漏洞扫描工作的自动化。

•可以免费试用,同时提供“团队版”、“商业版”、“终极+版”和“高级版”四种商业方案。

传送门:https://anchore.com/container-vulnerability-scanning/

5. JFrog

JFrog是一款功能比较全面的Docker漏洞扫描工具,能够涵盖Docker镜像的整个生命周期。用户可以使用JFrog来管理应用开发、漏洞分析、工件流控制和分发。

主要功能:

•能够快速扫描本地Docker镜像以检测安全漏洞。

•能够对Docker镜像执行深度递归扫描。

•能够全面分析含有受感染工件的所有Docker镜像。

•能够覆盖Docker镜像的整个生命周期安全防护。

•可以免费试用,同时提供专业版、企业X版和企业+版。用户也可以根据自身的需求定制方案。

传送门:https://jfrog.com/integration/xray-docker-security-scanning/

6. Aqua Security/ Trivy

Aqua Security的Trivy公司推出的一款面向Docker容器和Kubernetes集群的开源漏洞管理工具。用户可以使用它来检测各种操作系统和编程语言中的漏洞,包括Oracle Linux和Red Hat Enterprise Linux。

主要功能:

•全面涵盖操作系统软件包和编程语言依赖项。

•可以与Docker Desktop无缝集成,允许开发者直接从Docker控制平台轻松扫描容器镜像以查找漏洞。

•提供快速无状态扫描,使其易于集成到日常例程、脚本和持续集成(CI)管道中。

•允许开发者解析和扫描不限数量的容器镜像。

•支持多种编程语言、操作系统软件包和应用程序依赖项。

•在软件开发生命周期中支持工件和依赖项的早期扫描,遵循左移安全原则。

•可以免费使用,无需付费购买。

传送门:https://trivy.dev/

7. Armo

Armo是另一款面向Docker镜像和Kubernetes集群的流行的安全扫描工具,可以帮助企业组织在SLDC或第三方注册中心的早期阶段开展漏洞检测工作。

主要功能:

•为Docker容器提供运行时保护。

•检测操作系统软件包、库和应用程序依赖项中的漏洞,允许用户采取适当的补救措施。

•支持用户定义和执行Docker容器的安全策略。

•利用威胁情报及时了解最新的安全威胁和漏洞。

•提供安全性审计和报告功能,帮助企业满足合规需求。

•提供免费版,同时也有付费的团队版和企业版。

传送门:https://www.armosec.io/

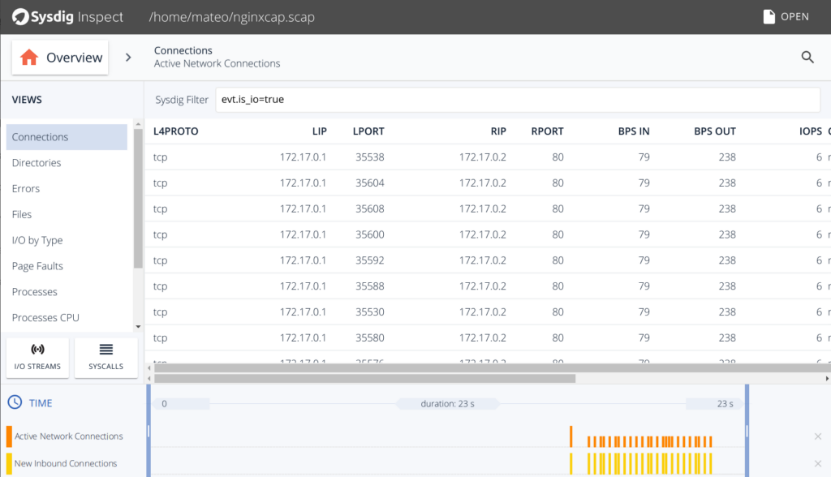

8. Sysdig Falco

Falco是一款面向主机、容器和Kubernetes的运行时安全开源版解决方案,可以帮助企业实时了解容器运行的异常行为、潜在安全威胁和违规活动。

主要功能:

•实时了解容器化应用程序,并检测可能恶意的活动和异常行为。

•旨在在云原生环境中无缝工作,包括Docker容器和Kubernetes。

•允许用户根据具体需求定制安全规则。

•详细记录检测到的事件,提供容器活动的审计跟踪记录。

•拥有活跃社区的开源项目。

•免费使用,无需购买

传送门:https://falco.org/

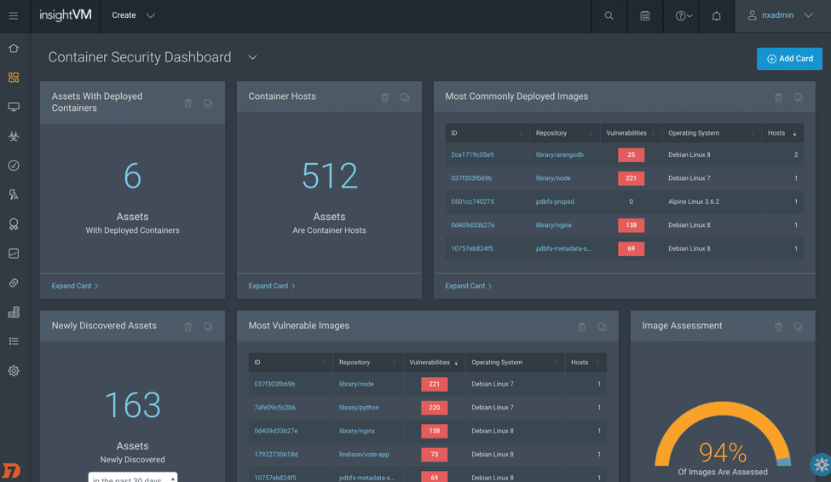

9. Rapid7 InsightVM

Rapid7公司为Docker漏洞扫描和容器安全提供了一系列工具。Rapid7 InsightVM广泛用于端点扫描、风险优先级确定和修复。

主要功能:

•可以深入了解容器镜像带来的风险

•可以扫描容器镜像,发现托管系统,为漏洞赋予风险分值,并提供补救指导。

•容器化扫描引擎允许跨Docker环境进行可扩展的漏洞扫描,易于部署,提供日期安排选项。

•可以免费使用,同时支持定制化的商业方案。

传送门:https://www.rapid7.com/products/insight

10. Docker Scan

Docker Scan CLI是一款用来扫描Docker镜像的内置工具。它依赖漏洞数据库来识别已知的安全漏洞。因此,用户需要确保Docker和数据库版本最新,以获得准确的检测结果。

主要功能:

•支持Docker Hub存储库的基本漏洞扫描,并自动扫描Docker镜像中的漏洞。

•通过将Docker镜像推送到Docker Hub来扫描镜像,以便用户可以在存储库页面上查看漏洞报告。

•Docker Scout提供了最新的漏洞信息,并给出了改进安全状况的建议性修复步骤。

•是一种非常简单的扫描Docker镜像漏洞方法,免费使用。

传送门:https://github.com/docker/scan-cli-plugin

参考链接:

https://spectralops.io/blog/top-10-docker-vulnerability-scanners-for-2023/

来源:安全牛

客服1

客服1