数据分类分级场景建设“七步走”

发布时间 - 2023-06-08 17:06:36 点击率:1994次数据分类分级场景建设思路

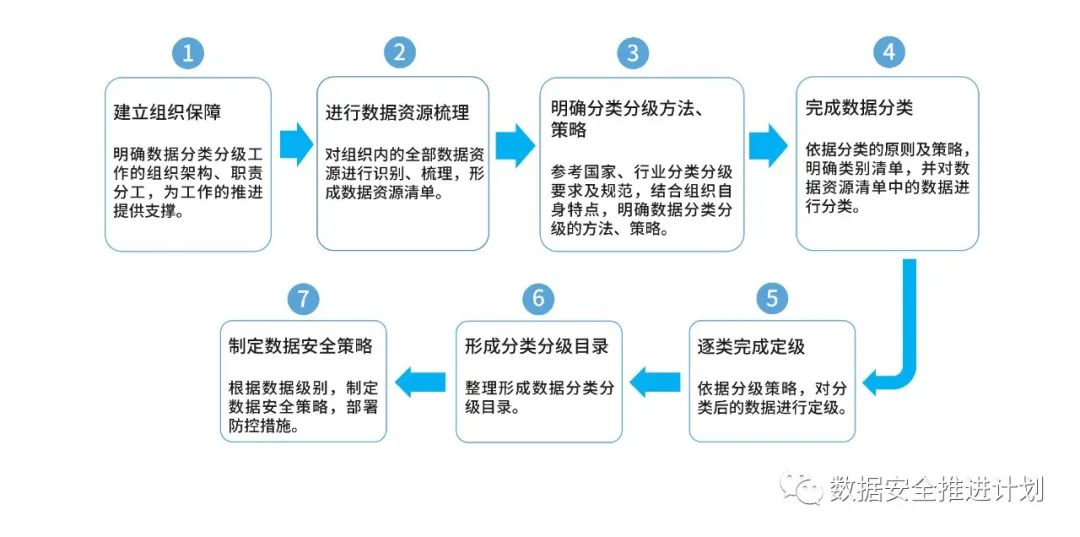

数据分类分级是数据安全治理实践过程中的关键场景,是数据安全工作的桥头堡和必选题。本指南结合行业实践,提出如图1所示的七步走建设思路,可供刚开展数据分类分级工作的组织参考。

图1 数据分类分级“七步走”建设思路

第一步:建立组织保障

对组织而言,数据分类分级工作是一项复杂的长期性工作,是业务知识、数据知识和安全知识的交叉领域,需要相关部门协作开展。这就需要通过明确数据分类分级工作的组织架构,划分各部门职责分工,为数据分类分级工作的协同开展提供支撑。

在实际工作中,我们看到各组织一般有数据安全管理的牵头部门或团队统筹数据分类分级工作的开展,而在职责分分工上,则体现出一定的差异性。

- 以某电信运营商为例,在职责划分方面,明确了由数据安全的管理部门负责制定数据分类分级的方法及策略,规范数据资产梳理工作,并监督数据分类分级工作的落实。而各数据生产运营和使用的责任部门则需要维护本部门的数据资源清单、梳理部门的重要数据目录、并按照数据安全管理部门制定的标准执行数据分类分级规定动作,制定并落实差异化管控措施等。

- 以某金融机构为例,在职责划分方面,明确了由数据安全的管理部门牵头开展数据分类分级工作,制定相关制度流程,并建设数据分类分级技术能力。由于建设了数据中台对数据进行统一管理,其他部门仅需配合数据分类分级评估工作,对数据分类分级结果进行复核。

- 以某互联网公司为例,在职责划分方面,明确了由数据安全管理部门负责各类数据的分类、汇总和管理等工作。其他部门主要负责识别本部门的各类敏感数据并同步至数据安全管理部门,同时负责本部门敏感数据相关数据安全管控措施的制定。

第二步:进行数据资源梳理

在进行数据分类分级之前,需要对组织内的全部数据资源进行识别、梳理,明确当前组织内部存储了哪些数据、数据存储的格式、数据范围、数据流转形式、数据访问控制方式、数据价值高低等问题,并形成数据资源清单。

在实际工作中,数据资源的梳理有两种常见的工作思路。一种是站在数据治理的角度,为了达到对数据质量进行管理的首要目标而进行全量数据的盘点梳理,与此同时,梳理的结果可以复用于数据分类分级工作。一种是站在数据安全的角度,先对敏感数据进行识别梳理,以快速响应相关安全管理要求,在逐渐扩展至全域数据范围。

第三步:明确分类分级方法、策略

数据分类分级的方法、策略是指导此项工作开展的重要依据。组织需要参考国家及行业相关数据分类分级要求及规范,并结合自身业务属性与管理特点,明确数据分类分级的方法、策略,如明确数据分类与定级的基本原则、基本方法等。

当前,为指导数据分类分级工作的推进落实,各行业、各领域纷纷制定相关标准规范,如表1所示。通过明确数据分类分级工作的原则、方法、定义,并在此基础上给出部分示例,进一步细化国家关于数据分类分级工作的要求,推动该项工作在不同行业企业及组织机构的落地实施。

表1 近几年数据分类分级相关规范

第四步:完成数据分类

组织应根据已制定的数据分类原则,定义包含多个层级的数据类别清单,再对数据资源清单中的数据逐个进行分类。

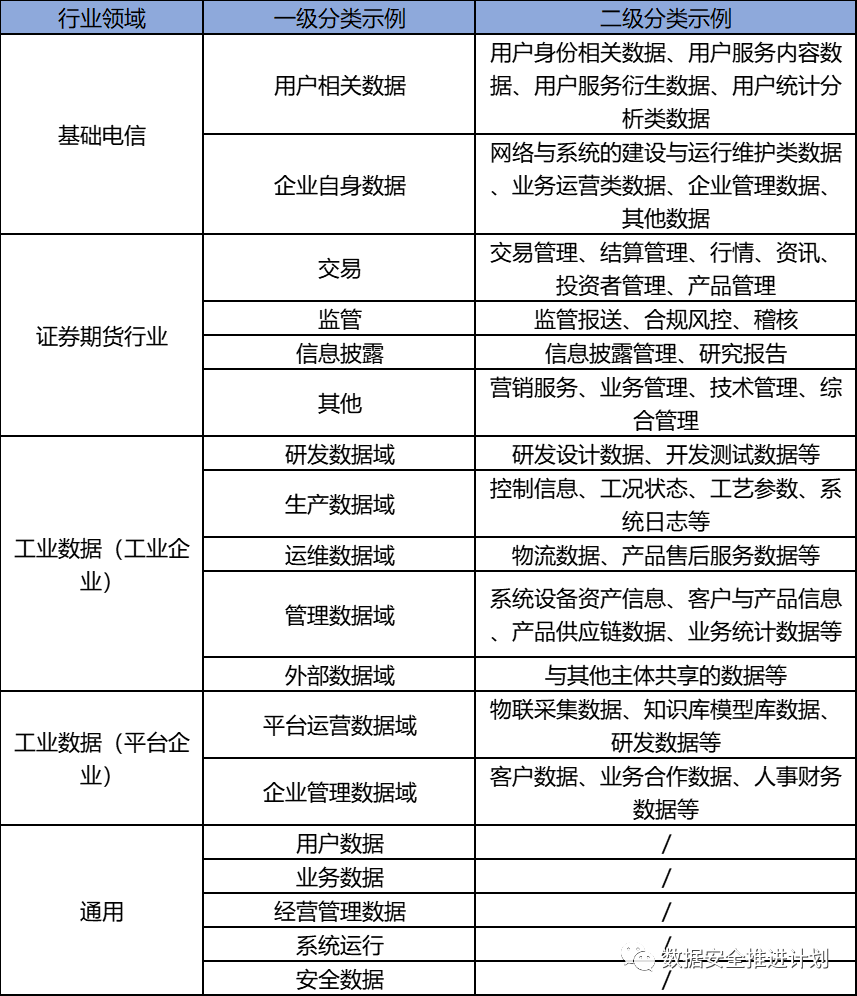

在实际工作中,如表2所示,基础电信、证券期货、工业行业等领域制定了较为明确的分类方法和示例,有利于行业组织参考。对于暂未形成分类模板的行业,组织可以从经营维度按照通用分类模板进行分类。另外,针对个人信息的分类方式,组织也可以结合GB/T 35273-2020《信息安全技术 个人信息安全规范》给出的规范进行完善。总体来说,类别定义一般会根据行业领域的不同而产生不同的子类划分方式,需要注意的是不同类别之间不能重复和交叉。

表2 各行业数据分类级示例

第五步:逐类完成定级

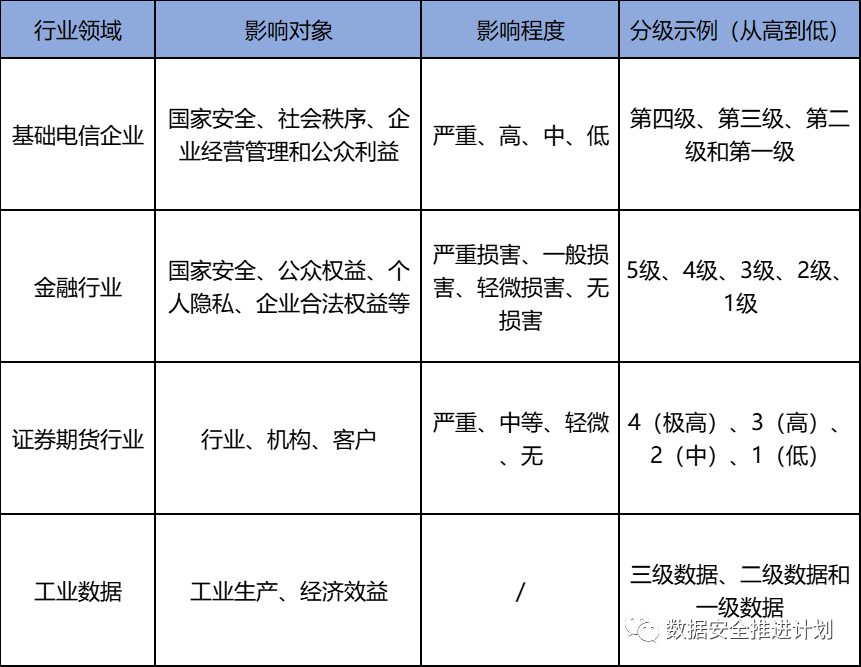

数据分级主要从数据安全保护的角度,考虑影响对象、影响程度两个要素对数据所在的安全级别进行判定。不同行业分级标准在影响对象和影响程度的划分上有所不同,从而也导致了分级结果的差异性。组织应根据实际情况完成定级工作,常见的数据定级示例如表3所示。

表3 各行业数据分级示例

第六步:形成分类分级目录

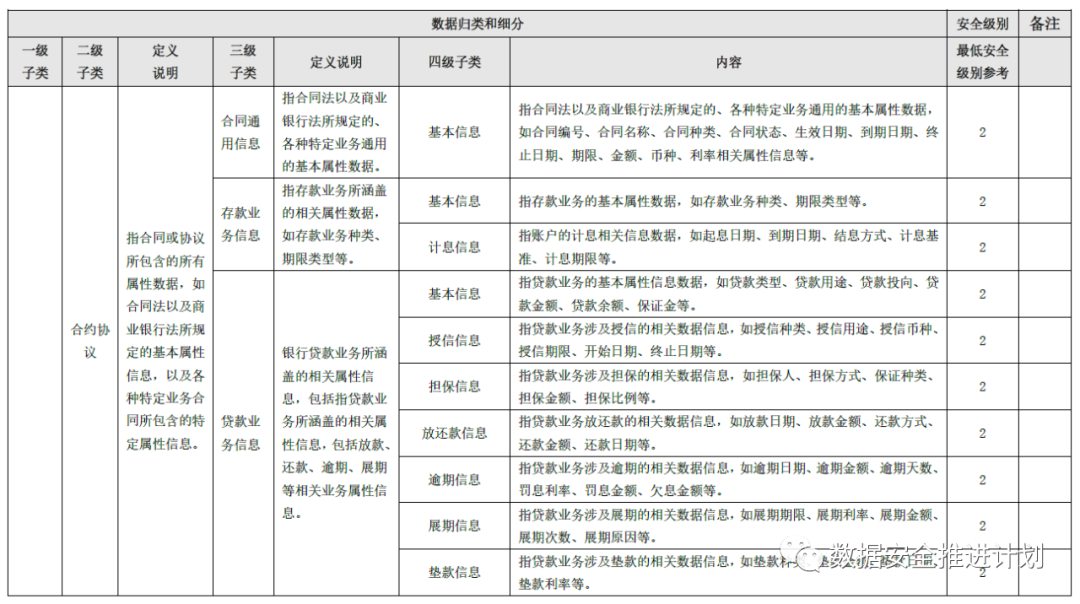

基于上述工作,组织还需形成整体的数据分类分级目录,明确数据类别和级别的对应关系,为各部门落实数据分类分级工作提供依据。金融机构典型数据分类分级目录如图2所示。

图2 金融业机构典型数据定级规则示例

第七步:制定数据安全策略

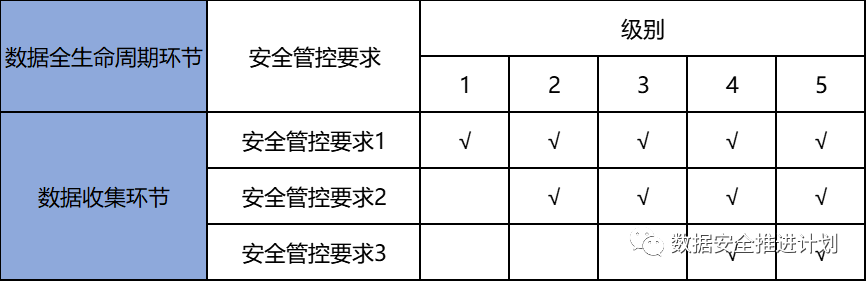

在完成数据分类定级的基础上,还需要依据国家及行业领域给出的安全保护要求,建立数据分类分级保护策略,对数据实施全流程分类分级管理和保护。如某电信运营商建立了如表4所示的数据分类分级保护要求映射表。

表4 数据分类分级保护要求映射表示例

来源:数据安全推进计划

客服1

客服1